Les laboratoires ESET ont identifiés plus de 5000 serveurs MS Exchange pris d’assaut, par au moins 10 groupes différents

ESET Research a découvert que plus de dix différents groupes de cyber criminels exploitent les récentes vulnérabilités de Microsoft Exchange. ESET a identifié plus de 5 000 serveurs de messagerie touchés par ces activités malveillantes. Les serveurs appartiennent à des entreprises et des gouvernements du monde entier, y compris des organisations de grande notoriété. Contrairement à de précédents rapports, la menace ne se limite pas au groupe Hafnium.

Au début du mois de mars, Microsoft a publié des correctifs pour les serveurs Exchange 2013, 2016 et 2019, qui adressent une série de vulnérabilités de pré-authentification par exécution de code à distance (RCE). Ces vulnérabilités permettent à un pirate de s’emparer de n’importe quel serveur Exchange accessible, sans avoir besoin de connaître les identifiants d’un compte valide, ce qui rend les serveurs Exchange connectés à Internet particulièrement vulnérables.

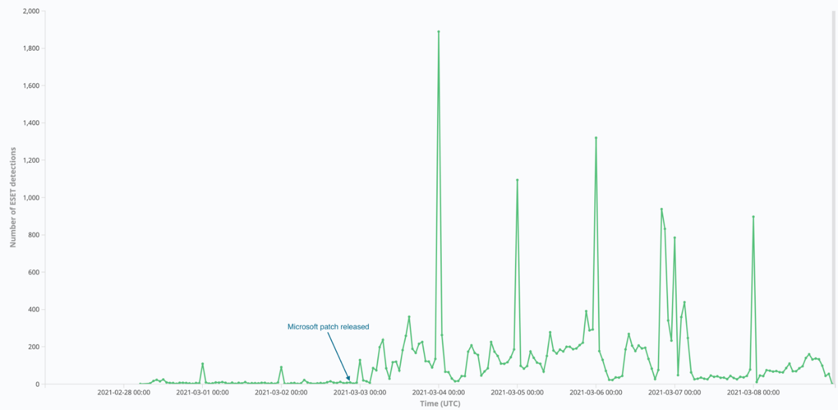

« Le lendemain de la publication des correctifs, nous avons noté que de nombreux autres pirates analysaient et compromettaient massivement des serveurs Exchange. Tous ces groupes ont pour principale activité l’espionnage, à l’exception d’un cas particulier qui semble être lié à une campagne d’extraction de cryptomonnaie. Il est cependant inévitable que de plus en plus de pirates, y compris des opérateurs de ransomwares, auront tôt ou tard accès aux vulnérabilités, » déclare Matthieu Faou, qui dirige les études d’ESET sur la récente chaîne de vulnérabilité d’Exchange.

Les chercheurs d’ESET ont remarqué que certains groupes de pirates exploitaient déjà les vulnérabilités avant même la publication des correctifs. « Cela signifie que nous pouvons écarter la possibilité que ces groupes aient créé une vulnérabilité par rétro-ingénierie à partir des mises à jour de Microsoft, » ajoute M. Faou.

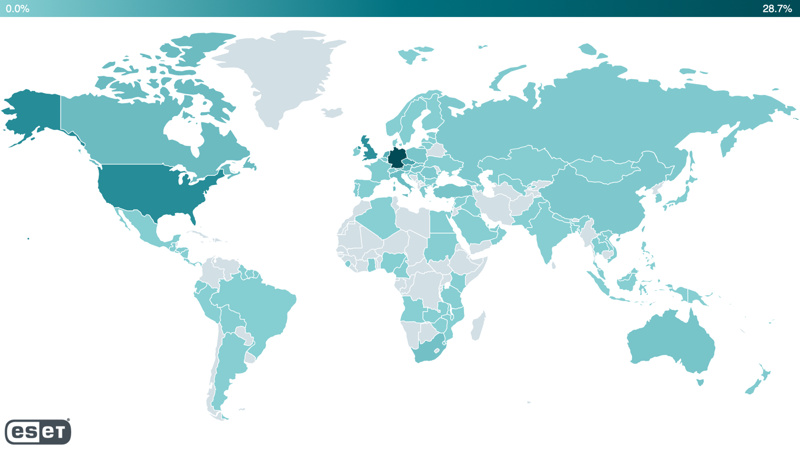

La télémétrie d’ESET a permis de détecter la présence de webshells (programmes ou scripts malveillants de contrôle d’un serveur à distance via un navigateur web) sur plus de 5 000 serveurs uniques dans plus de 115 pays.

Détections par la télémétrie d’ESET de webshells installés via CVE-2021-26855 – une des récentes vulnérabilités d’Exchange

Proportion des détections de webshells par pays (28/2/2021 à 9/3/2021)

ESET a identifié plus de dix groupes de pirates différents qui ont probablement exploité les récentes vulnérabilités RCE de Microsoft Exchange afin d’installer des malwares tels que des webshells et des portes dérobées sur les serveurs de messagerie des victimes. Dans certains cas, plusieurs groupes visaient la même organisation.

Les groupes de pirates et les types de comportements identifiés sont :

- Tick – a compromis le serveur web d’une société basée en Asie de l’Est qui fournit des services informatiques. Comme dans le cas de LuckyMouse et Calypso, le groupe a probablement eu accès à une vulnérabilité avant la diffusion des correctifs.

- LuckyMouse – a compromis le serveur de messagerie d’une entité gouvernementale au Moyen-Orient. Ce groupe a probablement exploité une vulnérabilité au moins un jour avant la diffusion des correctifs, lorsqu’elle était encore une vulnérabilité zero-day.

- Calypso – a compromis les serveurs de messagerie d’entités gouvernementales au Moyen-Orient et en Amérique du Sud. Le groupe a probablement eu accès à une vulnérabilité zero-day. Dans les jours qui ont suivi, les opérateurs de Calypso ont ciblé des serveurs supplémentaires d’entités gouvernementales et d’entreprises privées en Afrique, en Asie et en Europe.

- Websiic – visait sept serveurs de messagerie appartenant à des entreprises privées (dans les domaines de l’informatique, des télécommunications et de l’ingénierie) en Asie, et à un organisme gouvernemental en Europe de l’Est. ESET a baptisé ces nouvelles activités Websiic.

- WGroupe Winnti – a compromis les serveurs de messagerie d’une compagnie pétrolière et d’une entreprise d’équipements de construction en Asie. Le groupe a probablement eu accès à une vulnérabilité avant la publication des correctifs.

- Tonto Team – a compromis les serveurs de messagerie d’une société d’approvisionnement et d’une société de conseil spécialisée dans la cybersécurité et le développement de logiciels, toutes deux basées en Europe de l’Est.

- Activité de ShadowPad – a compromis les serveurs de messagerie d’une société de développement de logiciels basée en Asie et d’une société immobilière basée au Moyen-Orient. ESET a détecté une variante de la porte dérobée de ShadowPad utilisés par un groupe inconnu.

- « Opera » Cobalt Strike – a visé environ 650 serveurs, principalement aux États-Unis, en Allemagne, au Royaume-Uni et dans d’autres pays européens quelques heures seulement après la publication des correctifs.

- Portes dérobées IIS – ESET a observé des portes dérobées IIS installées via des webshells pour compromettre quatre serveurs de messagerie situés en Asie et en Amérique du Sud. L’une des portes dérobées est connue sous le nom d’Owlproxy.

- Mikroceen – a compromis le serveur Exchange d’une entreprise de services publics en Asie centrale, qui est la région habituellement ciblée par ce groupe.

- DLTMiner – ESET a détecté le déploiement de téléchargeurs PowerShell sur plusieurs serveurs de messagerie qui étaient auparavant ciblés à l’aide des vulnérabilités d’Exchange. L’infrastructure réseau utilisée dans cette attaque est associée à une campagne d’extraction de cryptomonnaie précédemment signalée.

« Il est clairement nécessaires de patcher tous les serveurs Exchange le plus rapidement possible. Même ceux qui ne sont pas directement exposés à Internet devraient être protégés par les correctifs. En cas de compromission, les administrateurs doivent supprimer les webshells, modifier les identifiants et rechercher toute activité malveillante supplémentaire. Cet incident nous rappelle que les applications complexes telles que Microsoft Exchange ou SharePoint ne doivent pas être ouvertes directement sur Internet, » conseille M. Faou.

Pour plus de détails techniques sur ces attaques exploitant les récentes vulnérabilités d’Exchange, lisez l’article « Les serveurs Exchange assiégés par au moins 10 groupes APT » sur WeLiveSecurity. Suivez l’actualité d’ESET Research sur Twitter.

Contact Presse :

Darina SANTAMARIA – 06 61 08 42 45 – darina.j@eset-nod32.fr

À propos d’ESET

Spécialisé dans la conception et le développement de logiciels de sécurité pour les entreprises et le grand public, ESET est aujourd’hui le 1er éditeur de l’Union européenne en matière de sécurité des endpoints. Pionnier en matière de détection proactive, ESET a été désigné pour la 2ème année consécutive, unique Challenger dans le Gartner Magic Quadrant 2019*, « Endpoint Protection » après avoir été évalué sur sa performance et sur la qualité de sa vision dans le domaine de la protection des Endpoints.

À ce jour, l’antivirus ESET NOD32 détient le record mondial de récompenses décernées par le laboratoire indépendant Virus Bulletin depuis 1998. La technologie ESET protège aujourd’hui plus d’un milliard d’internautes. *Source : Gartner Inc, Magic Quadrant for Endpoint Protection Platforms, Peter Firstbrook, Lawrence Pingree, Dionisio Zumerle, Prateek Bhajanka, Paul Webber, August 20, 2019.

Pour plus d’informations : https://www.eset.com/fr/ Blog : http://www.welivesecurity.com/fr