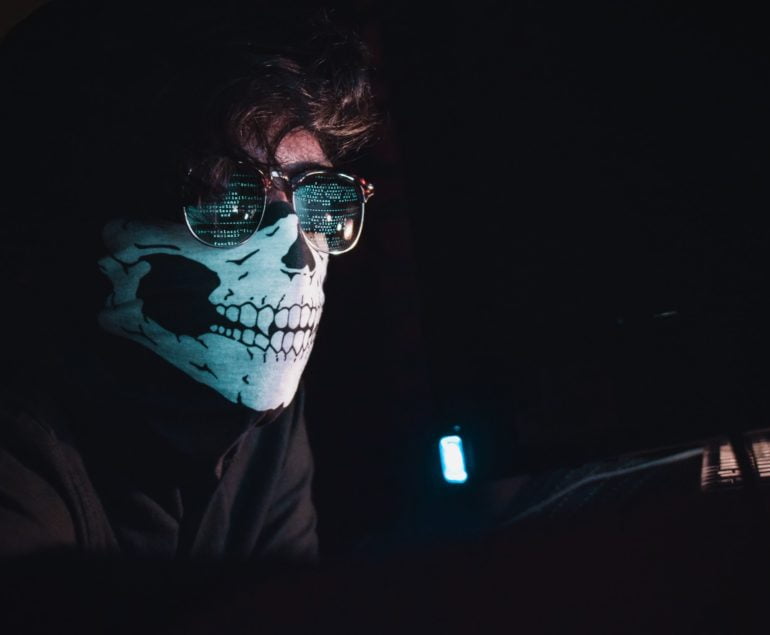

Vous êtes tranquillement installé devant votre ordinateur, un café à la main, quand soudain un message inquiétant s’affiche : vos fichiers sont cryptés, votre système ne répond plus, ou pire, vos données clients semblent avoir disparu. La cyberattaque, ce cauchemar que l’on croit réservé aux grandes entreprises, vient de frapper à votre porte. Et maintenant ? Que faire dans ces premières minutes cruciales qui détermineront l’ampleur des dégâts ?

Chaque année, des milliers d’entreprises et de particuliers se retrouvent paralysés par des cyberattaques. Selon les dernières statistiques, une entreprise sur deux a déjà subi au moins une tentative d’intrusion. Face à cette menace grandissante, savoir réagir rapidement et efficacement n’est plus une option, c’est une nécessité absolue. Dans ce guide complet, nous allons explorer ensemble les étapes concrètes à suivre lorsque l’impensable se produit.

Les premiers réflexes à adopter immédiatement

La première règle d’or face à une cyberattaque ? Ne pas paniquer. Plus facile à dire qu’à faire, certes, mais votre sang-froid fera toute la différence. Les premières minutes sont déterminantes pour limiter la propagation de l’attaque et préserver ce qui peut encore l’être. Contrairement à ce que beaucoup pensent, il ne faut surtout pas éteindre brutalement tous vos équipements. Cette réaction instinctive peut effacer des preuves numériques essentielles pour l’enquête ultérieure.

Commencez par isoler les machines infectées du réseau. Débranchez physiquement le câble Ethernet ou désactivez le Wi-Fi sur les appareils touchés. Cette action simple empêche l’attaque de se propager vers d’autres ordinateurs ou serveurs de votre infrastructure. Si vous travaillez dans une entreprise, alertez immédiatement votre service informatique ou votre responsable sécurité. Chaque seconde compte, et les professionnels sauront mettre en place les mesures d’urgence adaptées.

Prenez des captures d’écran des messages d’erreur, des demandes de rançon ou de tout élément suspect qui s’affiche. Ces éléments visuels constitueront des preuves précieuses pour identifier le type d’attaque et ses auteurs. Notez également l’heure exacte à laquelle vous avez détecté le problème, les dernières actions effectuées avant l’incident, et tout comportement inhabituel observé dans les heures précédentes.

Identifier le type d’attaque subie

Une fois les premières mesures d’urgence prises, il faut comprendre à quoi vous faites face. Les cyberattaques revêtent différentes formes, chacune nécessitant une réponse spécifique. Le ransomware, ou rançongiciel, est probablement la menace la plus médiatisée. Il crypte vos fichiers et exige une rançon pour les débloquer. Vous le reconnaîtrez facilement aux messages menaçants qui s’affichent sur votre écran, souvent accompagnés d’un compte à rebours stressant.

Le phishing, ou hameçonnage, passe souvent inaperçu jusqu’à ce qu’il soit trop tard. Quelqu’un dans votre organisation a cliqué sur un lien frauduleux ou ouvert une pièce jointe piégée ? Les identifiants volés peuvent donner accès à des systèmes sensibles. Surveillez les connexions inhabituelles à vos comptes, les changements de mots de passe non autorisés, ou les emails envoyés depuis votre adresse sans votre consentement.

Les attaques par déni de service (DDoS) visent à rendre votre site web ou vos services en ligne inaccessibles en les submergeant de requêtes. Si votre site rame anormalement ou devient totalement indisponible sans raison technique apparente, vous êtes peut-être victime de ce type d’assaut. Les malwares classiques, eux, s’installent discrètement pour voler des données, espionner vos activités ou transformer votre machine en zombie pour d’autres attaques.

Les signes qui ne trompent pas

Comment savoir avec certitude qu’une attaque est en cours ? Plusieurs indicateurs doivent vous alerter. Votre ordinateur ralentit subitement sans raison, des programmes inconnus apparaissent dans la liste des processus actifs, ou votre antivirus se désactive mystérieusement. Des fichiers disparaissent, changent d’extension ou deviennent illisibles. Vous recevez des alertes de connexion depuis des localisations géographiques inhabituelles.

Vos contacts vous signalent avoir reçu des emails étranges de votre part ? C’est un signal d’alarme majeur. De même, si vous constatez des transactions financières non autorisées, des modifications dans vos paramètres système que vous n’avez pas effectuées, ou si vos collaborateurs rapportent des comportements similaires, il est temps d’agir en considérant qu’une intrusion est probable.

Contenir et limiter les dégâts

L’isolation des systèmes infectés n’est que le début. Il faut maintenant empêcher l’attaque de causer plus de dommages. Changez immédiatement tous les mots de passe critiques, en commençant par ceux des comptes administrateurs, des messageries professionnelles, et des accès bancaires. Utilisez un appareil sain, non connecté au réseau compromis, pour effectuer ces modifications. Optez pour des mots de passe complexes, longs et uniques.

Si votre entreprise utilise un système de sauvegarde, vérifiez son intégrité sans le reconnecter au réseau principal. Les cybercriminels sophistiqués ciblent souvent les sauvegardes en priorité pour vous priver de toute solution de récupération. Conservez ces sauvegardes hors ligne le temps de maîtriser la situation. Documentez méticuleusement chaque action entreprise : qui a fait quoi, à quelle heure, avec quels résultats. Cette traçabilité sera cruciale pour l’analyse post-incident.

Mettez en place une cellule de crise si vous évoluez dans une structure de taille moyenne ou grande. Réunissez les parties prenantes : direction, informatique, juridique, communication. Chacun a un rôle spécifique à jouer. L’équipe technique travaille à contenir l’attaque, le juridique prépare les obligations déclaratives, et la communication anticipe la gestion de crise auprès des clients et partenaires.

La question épineuse de la rançon

Faut-il payer une rançon en cas de ransomware ? Les autorités et experts en cybersécurité sont unanimes : non. Payer n’offre aucune garantie de récupérer vos données. Pire, vous financez des organisations criminelles et vous inscrivez votre nom sur une liste de victimes potentielles pour de futures attaques. Environ 40% des entreprises qui paient ne récupèrent jamais leurs fichiers complets. De plus, vous vous exposez à des poursuites judiciaires dans certaines juridictions où financer des groupes cybercriminels est illégal.

Des solutions alternatives existent. Des chercheurs en sécurité développent régulièrement des outils de déchiffrement gratuits pour certaines souches de ransomwares. Le site No More Ransom, initiative internationale, propose une base de données de ces outils. Vos sauvegardes, si elles ont été correctement préservées, restent votre meilleure police d’assurance.

Alerter les autorités et experts compétents

Déposer plainte n’est pas optionnel, c’est une obligation légale dans de nombreux cas, notamment avec le RGPD européen. En France, contactez immédiatement la plateforme Cybermalveillance.gouv.fr, véritable guichet unique pour les victimes. Cette plateforme gouvernementale vous orientera vers les bons interlocuteurs et vous fournira une assistance personnalisée. Vous pouvez également saisir la Brigade d’enquêtes sur les fraudes aux technologies de l’information (BEFTI) ou le commissariat le plus proche.

Si des données personnelles ont été compromises, vous disposez de 72 heures maximum pour notifier la CNIL (Commission Nationale de l’Informatique et des Libertés). Cette notification n’est pas une formalité administrative anodine : elle vous protège juridiquement et permet aux autorités de suivre les tendances des cyberattaques. Ne sous-estimez jamais cette étape, car les amendes pour non-déclaration peuvent atteindre des millions d’euros selon le RGPD.

Faites appel à des experts en cybersécurité. Les entreprises spécialisées en réponse à incident possèdent les outils et compétences pour analyser l’attaque, identifier les failles exploitées, et sécuriser votre infrastructure. Certes, leur intervention représente un coût, mais bien inférieur aux pertes potentielles d’une attaque mal gérée. Certains cabinets proposent des analyses forensiques qui reconstituent précisément le déroulement de l’intrusion.

Communiquer avec transparence

La gestion de crise communicationnelle est un art délicat. Vos clients, partenaires et employés méritent d’être informés, mais comment et quand le faire ? Privilégiez la transparence tout en évitant d’alimenter la panique. Préparez un communiqué factuel expliquant la situation : nature de l’incident, données potentiellement affectées, mesures prises pour y remédier, et actions recommandées aux personnes concernées.

N’attendez pas que l’information fuite ou que les médias s’emparent du sujet. Une communication proactive montre que vous maîtrisez la situation et que vous prenez vos responsabilités au sérieux. Mettez en place un canal dédié pour répondre aux questions : adresse email spécifique, hotline téléphonique, ou FAQ actualisée en temps réel sur votre site web. Évitez les minimisations ou mensonges qui se retourneraient inévitablement contre vous.

À l’interne, rassurez vos équipes sans dissimuler la gravité. Les collaborateurs doivent comprendre les consignes de sécurité renforcées et pourquoi certains systèmes restent indisponibles. Une équipe informée et mobilisée devient votre première ligne de défense contre la propagation de rumeurs et la démotivation générale.

Gérer l’impact sur votre réputation

Une cyberattaque entache durablement l’image d’une organisation si elle est mal gérée. Les clients se demandent si leurs informations sont sécurisées, les investisseurs s’inquiètent de la solidité de vos systèmes. Montrez concrètement ce que vous faites pour corriger les vulnérabilités. Publiez un calendrier de remédiation, engagez un audit de sécurité externe dont vous communiquerez les résultats, et investissez visiblement dans la cybersécurité.

Certaines entreprises transforment cette crise en opportunité de renforcer leur crédibilité. En adoptant une posture humble, en reconnaissant leurs erreurs, et en démontrant leur engagement à faire mieux, elles peuvent même sortir renforcées de l’épreuve. L’authenticité paie toujours davantage que les discours lénifiants.

Restaurer et sécuriser vos systèmes

Une fois l’attaque contenue, place à la reconstruction. Ne vous précipitez pas pour tout remettre en ligne rapidement. Un redémarrage prématuré pourrait réactiver des malwares dormants. Commencez par nettoyer en profondeur chaque machine compromise. Les simples antivirus ne suffisent pas toujours : utilisez des outils spécialisés en suppression de malwares, voire réinstallez complètement le système d’exploitation si nécessaire.

Avant de restaurer vos sauvegardes, vérifiez leur intégrité. Certains malwares s’y infiltrent silencieusement pour ressurgir après la restauration. Testez vos sauvegardes sur un environnement isolé avant de les déployer en production. Appliquez tous les correctifs de sécurité disponibles, mettez à jour vos logiciels, et comblez les failles qui ont permis l’intrusion initiale.

Renforcez votre infrastructure avec des couches de sécurité supplémentaires :

- Authentification multi-facteurs sur tous les accès critiques

- Segmentation du réseau pour limiter les mouvements latéraux en cas d’intrusion

- Chiffrement des données sensibles, au repos comme en transit

- Surveillance continue avec des outils de détection d’anomalies (SIEM)

- Sauvegardes automatisées et régulières, stockées hors ligne

- Filtrage renforcé des emails pour bloquer le phishing

- Politique de moindre privilège limitant les droits d’accès de chacun

Ne négligez pas l’humain dans cette équation technique. Organisez des formations de sensibilisation à la cybersécurité pour tous vos collaborateurs. La majorité des cyberattaques réussissent grâce à l’erreur humaine : un clic malheureux, un mot de passe faible, une clé USB inconnue branchée par curiosité. Vos employés doivent devenir vos meilleurs alliés, capables de repérer et signaler les comportements suspects.

Tirer les leçons de l’incident

Chaque cyberattaque, aussi douloureuse soit-elle, constitue une opportunité d’apprentissage. Conduisez un retour d’expérience approfondi quelques semaines après la résolution complète de l’incident. Réunissez toutes les parties prenantes pour analyser ce qui s’est passé, ce qui a bien fonctionné, et surtout ce qui doit être amélioré.

Posez-vous les bonnes questions. Comment les attaquants sont-ils entrés ? Quel a été leur parcours dans votre système ? Combien de temps sont-ils restés indétectés ? Quelles données ont été exfiltrées ? Vos plans de réponse à incident étaient-ils adaptés ? Les responsabilités étaient-elles clairement définies ? La communication a-t-elle été fluide entre les différentes équipes ?

Documentez ces enseignements dans un rapport post-incident qui servira de référence. Mettez à jour vos procédures, enrichissez votre plan de continuité d’activité, et intégrez les nouveaux scénarios d’attaque dans vos exercices réguliers. La cybersécurité n’est jamais acquise : elle exige une vigilance permanente et une adaptation continue aux nouvelles menaces.

Investissez dans des audits de sécurité réguliers. Les tests d’intrusion, menés par des hackers éthiques, révèlent les vulnérabilités avant que de vrais criminels ne les exploitent. Un audit annuel minimum s’impose, davantage si vous manipulez des données particulièrement sensibles. Le coût de ces audits reste dérisoire comparé aux millions d’euros que peut coûter une cyberattaque majeure.

FAQ : vos questions sur la gestion des cyberattaques

Combien de temps faut-il pour récupérer complètement d’une cyberattaque ?

La durée de récupération varie fortement selon la nature de l’attaque et le niveau de préparation de l’organisation. Une intrusion mineure détectée rapidement peut être résolue en quelques jours. En revanche, une attaque complexe avec chiffrement ou exfiltration de données peut nécessiter plusieurs semaines, voire plusieurs mois. Les entreprises disposant de sauvegardes fiables, d’un plan de reprise d’activité (PRA) et de procédures testées récupèrent généralement en moins de deux semaines. Il faut aussi distinguer la reprise technique de la reprise de confiance : cette dernière, vis-à-vis des clients et partenaires, prend souvent beaucoup plus de temps.

Dois-je informer mes clients si leurs données ont été compromises ?

Oui, et c’est souvent une obligation légale. En Europe, le RGPD impose de notifier les personnes concernées lorsqu’une violation de données personnelles présente un risque élevé pour leurs droits et libertés. Même lorsque la notification n’est pas strictement obligatoire, la transparence reste la meilleure stratégie pour préserver la confiance. Expliquez clairement ce qui s’est passé, quelles données sont concernées, les risques éventuels et les mesures mises en place. Proposer un accompagnement concret (hotline, conseils pratiques, surveillance de crédit) renforce la crédibilité de votre communication.

Peut-on vraiment prévenir toutes les cyberattaques ?

Non, la sécurité absolue n’existe pas. L’objectif réaliste est de réduire au maximum la surface d’attaque et de limiter l’impact lorsqu’un incident survient. Une stratégie efficace repose sur la défense en profondeur : mises à jour régulières, sauvegardes isolées, segmentation du réseau, contrôle des accès et formation des utilisateurs. Les attaquants privilégient presque toujours les cibles les plus faciles. Une organisation correctement protégée et réactive décourage la majorité des attaques opportunistes.

Mon assurance cybersécurité couvre-t-elle vraiment tous les dommages ?

Pas nécessairement. Les contrats d’assurance cyber diffèrent fortement d’un assureur à l’autre. Certains couvrent la restauration des systèmes, les pertes d’exploitation, les frais juridiques et la communication de crise, tandis que d’autres excluent certains scénarios. Vérifiez attentivement les clauses d’exclusion : absence de sauvegardes, non-respect des mesures de sécurité minimales, paiement d’une rançon sans accord préalable ou attaques assimilées à des actes de cyberguerre. Un échange régulier avec votre assureur permet d’adapter la couverture à l’évolution de votre activité et des menaces.

Face à une cyberattaque, chaque minute compte mais la précipitation reste votre pire ennemie. Isoler, documenter, alerter, contenir, puis reconstruire avec méthode : voilà le chemin vers la résilience. La question n’est plus de savoir si vous serez attaqué, mais quand cela se produira. Votre préparation, votre sang-froid et votre capacité à mobiliser les bonnes ressources détermineront si cette attaque sera un incident mineur ou une catastrophe majeure. En intégrant ces réflexes et en cultivant une culture de sécurité au quotidien, vous transformez votre organisation en forteresse numérique capable d’absorber les chocs et de rebondir rapidement. La cybersécurité n’est pas une destination finale, c’est un voyage permanent qui exige vigilance, humilité et adaptation constante. 🛡️